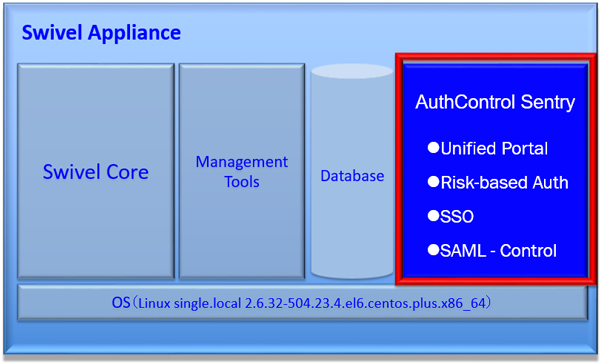

AuthControl Sentry

AuthControl Sentryの概要

AuthControl SentryはSwivel Applianceにアドオン可能な認証エンジンで、下記の機能を実現します。

- Unified Portal :各アプリケーション認証のアクセス一元化

- Risk-based認証:アプリケーションアクセスのしきい値設定と認証種別のスコア定義によるリスクベース認証の実現

- SSO(シングルサインオン) :Risk-based認証と連携したシングルサインオン環境の実現

- SAML制御:SAMLに対応した各種アプリケーションの認証環境の実現と、SAML認証のためのIdP機能を提供

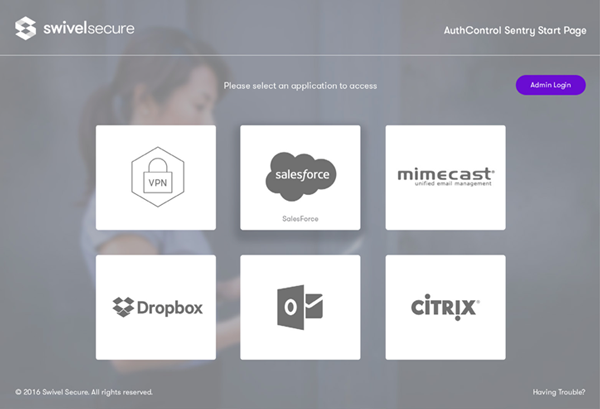

Unified Portal について

AuthControl Sentryが認証を制御するWebベースアプリケーションアクセスの一元化が可能です。

この機能を使うことにより、エンドユーザは各アプリケーションのアクセスポイントを別々に覚える必要がなく、一つのアクセスポイントから各種アプリケーションを利用できる環境を実現できます。

また、RADIUS, SAML, ADFS, API 等、各種認証プロトコルを使用したアプリケーションの一元管理が可能です。

Risk-based認証について

各アプリケーションにアクセスするためのしきい値と、認証種別・アクセス条件等のスコアを定義できます。これにより、利用環境、運用イメージに応じたセキュリティレベルで認証環境を構築することができます。

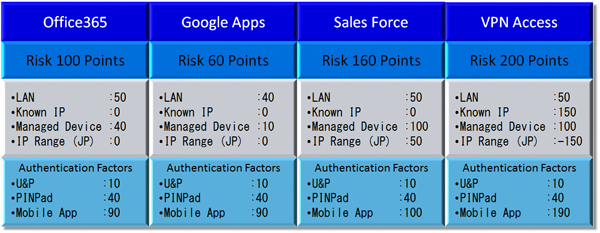

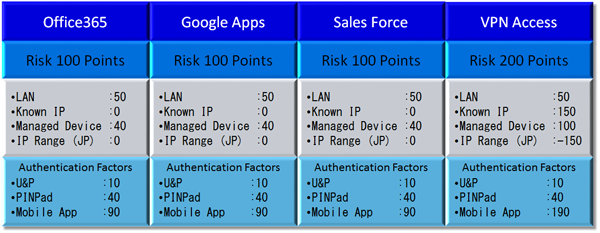

下図がRisk-based認証におけるポリシーの基本設計例です。

この例では、例えば、Office365にアクセスするためには100ポイントのしきい値を満たさなければなりません。一方、利用環境に関して、社内利用の場合は50ポイントが、管理された端末からアクセスした場合は40ポイントがベースのポイントとして付与されています。また認証方式による付与ポイントでは、ID/Password認証が10ポイント、PINPadによるOTP認証が40ポイント、Mobile Appを使用した二要素認証が90ポイント、それぞれ付与されるように定義しています。

この結果、上図の例におけるOffice365へのアクセス環境は下記の通りとなります。

- 社内から会社支給のPCでアクセスする場合にはID/Password認証でアクセス可

- 社内からBYODのPCでアクセスする場合にはID/Password認証に加えてPINPadによるOTP認証が必要

- 社外からアクセスする場合には、PCの種別に依らずID/Password認証に加えてMobile Appを使用した二要素認証が必要

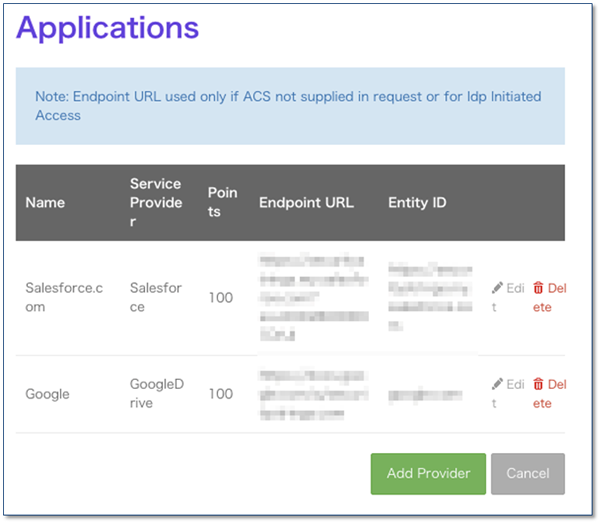

Risk-based認証の設定画面(例)

AuthControl Sentryは独立した管理画面を持っていて非常にわかりやすいGUIを備えています。

以下では、AuthControl Sentryの管理画面のRisk-based認証環境設定例をご紹介します。

◎各アプリケーションアクセス時に必要なPoints(しきい値)を設定します

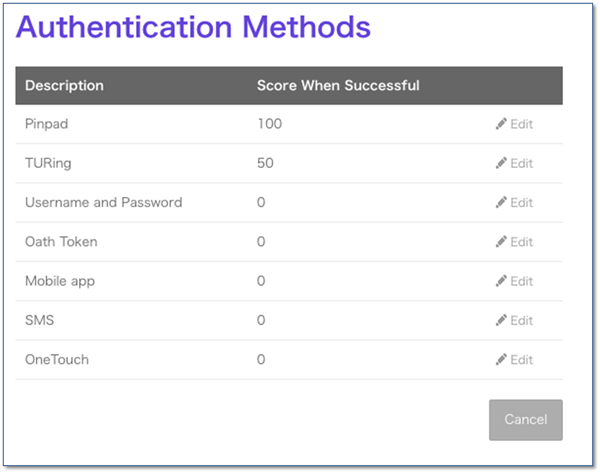

◎各認証で取得するポイントを定義します

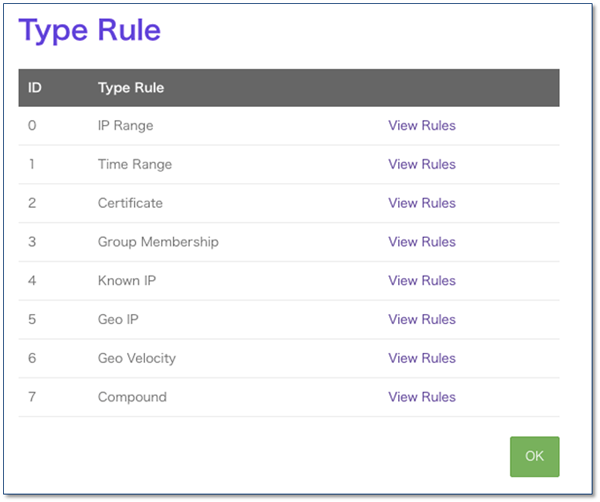

◎認証時に使用する条件(下記)を定義します

- IPレンジ

- アクセス時間帯

- 端末証明書の有無

- 同一IPからのアクセス

- アクセス元の国

- アクセス帯域

シングルサインオンについて

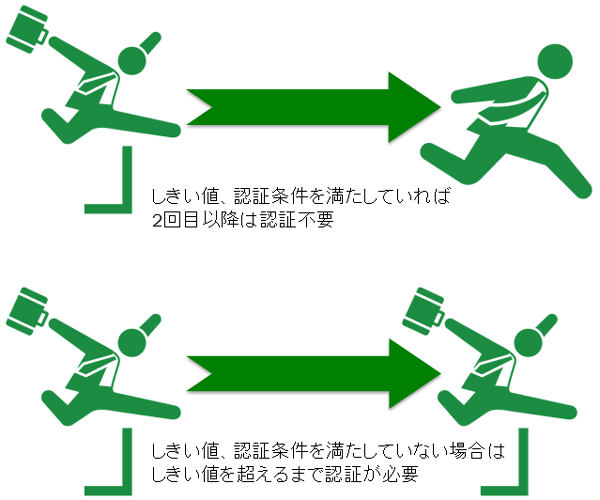

Risk-based認証の定義において、ポリシー設計を工夫することによってシングルサインオン環境を構築することができます。

下図のポリシー設計の例では、「Office365」「Google Apps」「Sales Force」のしきい値と認証条件が同一になっているので、ユーザがどれか一つのアプリケーションに認証成功すると、他のアプリケーションは認証なしで利用開始することができます。

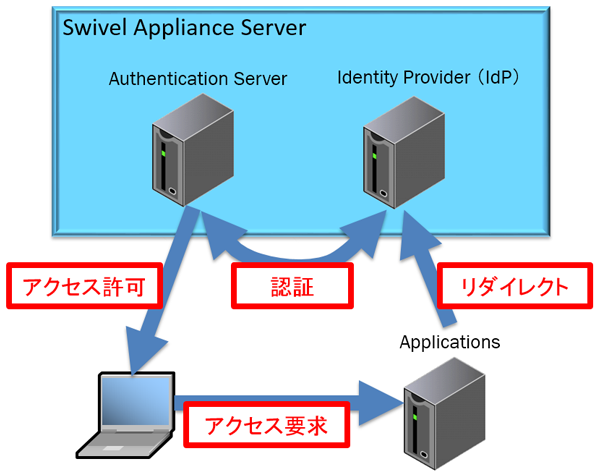

SAML制御について

通常、SAMLプロトコルを使用した認証環境の構築のためには、IdP(Identity Provider)サーバを用意する必要があります。

AuthControl SentryではSAML認証のためのIdP機能をSwivelサーバに持たせることができますので、より簡単に、SAML認証環境を構築できます。

利用シーン

機器証明書の有無、アクセス時間帯、アクセス元IP、同一IPからのアクセス、アクセス時間間隔 等、細かな条件によって認証条件を制御できますので、別途アクセス制御機器を導入しなくても、お客様のポリシーに沿ったセキュリティ設計が可能です。

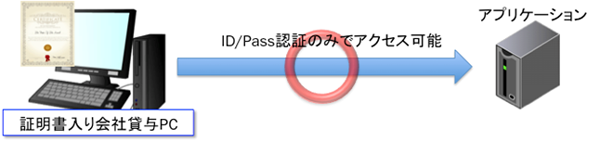

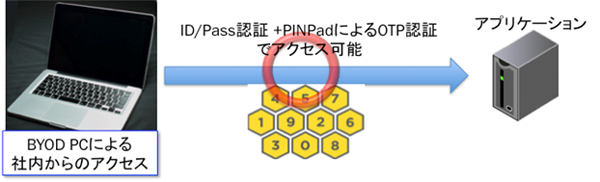

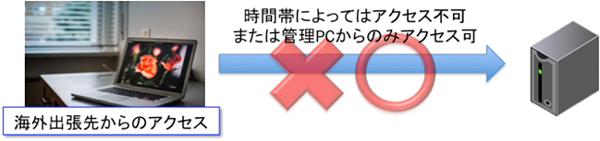

例えば、下図のように、

- 機器証明書を設定済みのPCからはID/Pass認証のみでアクセス可能

- 個人PCを使用して社内からアクセスする場合は、ID/Pass認証+PINPadによるOTP認証でアクセス可能

- 社外(国内)からのアクセス時には二要素認証でのみアクセス可能

- 社外(海外)からのアクセスは厳しく制限

といった運用が可能です。