テクニカルトピックス

・ADFS3とSwivelサーバの連携

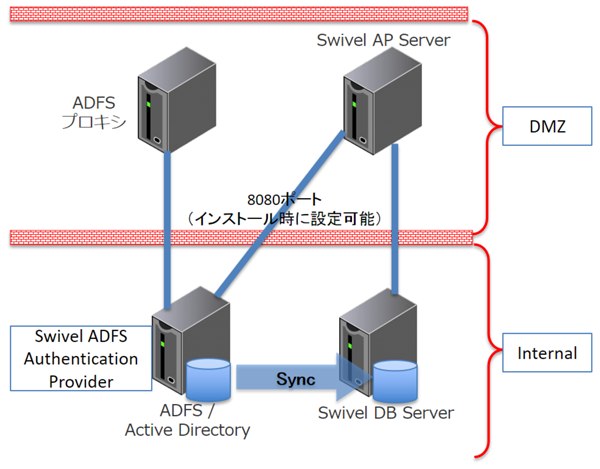

ADFS3の環境では、下図に示すようにADFSサーバ自体に、「Swivel ADFS Authentication Provider」というSwivelが無償で提供するモジュールを組み込みます。

「Swivel ADFS Authentication Provider」の詳細は下記のKnowledge Baseページをご確認下さい。

https://kb.swivelsecure.com/w/index.php/Microsoft_ADFS_3_Authentication

このモジュールをADFSサーバにインストールして各種設定を行うと、ADFSの認証でSwivelサーバを利用することができるようになります。

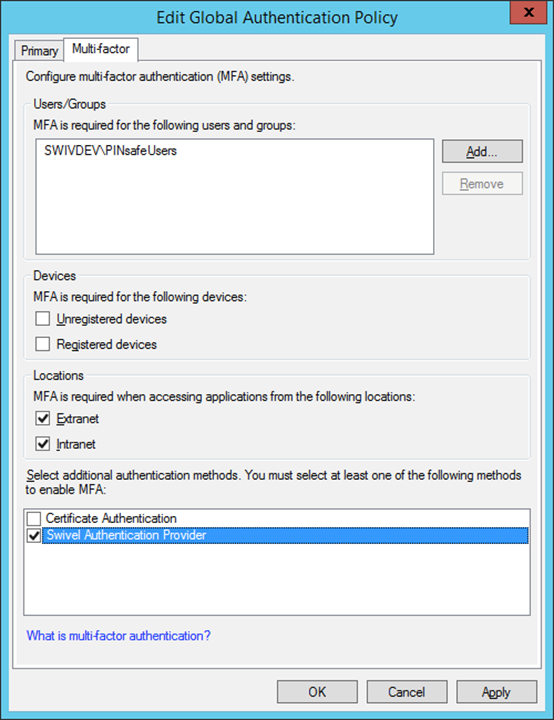

さらに、下図の画面で、内部からのアクセス時、外部からのアクセス時、それぞれの場合でSwivelサーバと連携するかどうかを設定できます。

これにより、例えば、内部からのアクセス時には通常のID/Passによる認証を行い、外部からのアクセス時にのみSwivelのOTP認証を行う、等の設定が可能になります。

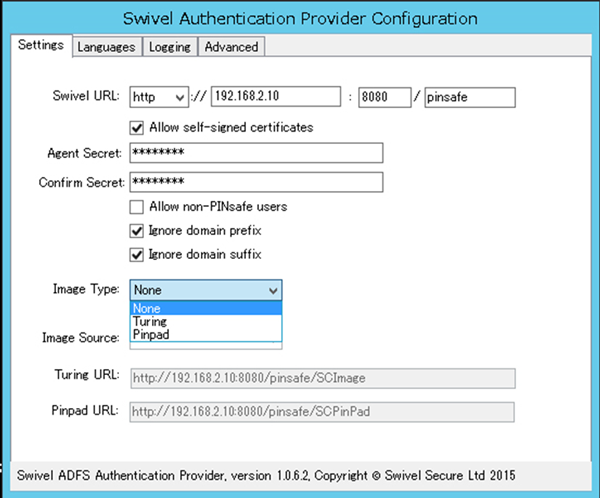

また、下記の画面の「Image Type」メニューで認証方法を選択できますので、PINPadやTURingイメージを使用したトークンレスワンタイムパスワードか、またはモバイルアプリやハードトークンを使用した二要素認証を使用するかを選択できます。

・ADFSをベースにしたSSO環境の構築

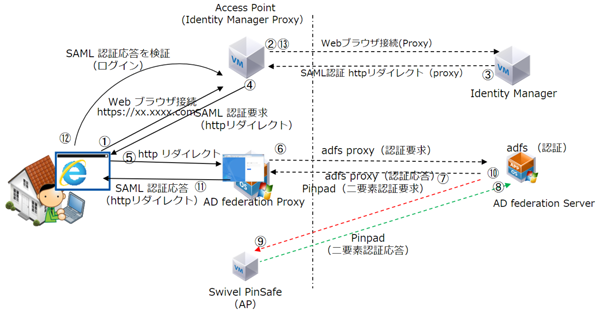

前項で構築したADFS認証基盤をベースにして、SAMLまたはADFSをサポートしている各種アプリケーションとのSSO環境を構築することができます。

その例を下図に示します。

この例では、SAMLをサポートしているアプリケーション(Identity Manager)にアクセスして認証要求を行うと、ADFSにProxy経由でリダイレクトを行い、ADFSの認証をアクセスキーとして使用することでSSO環境を実現しています。

Swivel認証サーバを使用したSSO環境では、SwivelサーバをIDPとしたSAMLベースのSSO環境を構築できますが、今回の例は、ADFSをIDPとしたSSO環境となります。

どちらを選択するかはお客様のポリシーおよびシステム環境次第ですが、今回ご紹介した構成も選択肢として加えていただければ、特にAD認証をベースにした環境において効力を発揮し、より自由度の高いご提案が可能かと思います。

ぜひご検討をお願いいたします。