テクニカルトピックス

【2014.12.2】Office365(ADFS)とSwivelとの連携について

今月は最近特にお問い合わせの多いOffice365へのログイン認証時にSwivelを使用する際のシステム構成および認証フローについてご説明させていただきます。

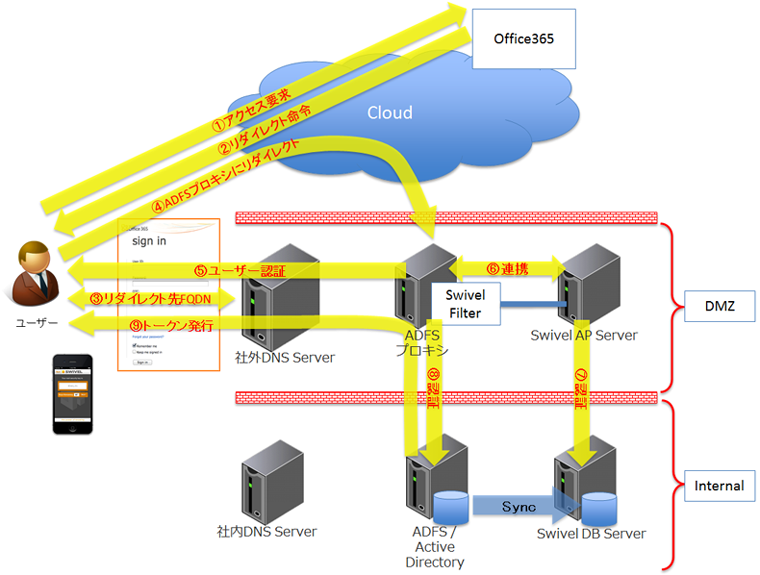

Office365でのユーザ認証ではADFSを使用します。SwivelではADFSプロキシサーバにインストールする”ADFS Filter”(※1)を用意しています。ADFSとSwivelの組み合わせによりOffice365へのログイン認証をより強固なセキュリティにすることができます。

(※1)ADFS Filerについては下記URLをご参照下さい。

https://kb.swivelsecure.com/wiki/index.php/Microsoft_ADFS_2_Integration

まず、一般的な構成とデータフローを下図に示します。

<図の説明>

① Office365へのアクセス

② Office365からのリダイレクト命令

③ リダイレクト先アドレス解決(社内/社外DNS参照)

④ リダイレクト先(ADFS プロキシサーバ)へのアクセス

⑤ ユーザ認証画面の表示/認証情報の入力

⑥ Swivel PINsafeサーバとの連携

⑦ OTP認証

⑧ ドメイン認証

⑨ ADFS認証トークンの付与/Office365へのアクセス要求

続きまして、「社内からのアクセスと社外からのアクセスでセキュリティレベルを変えることはできますか?」というご質問を多くいただいておりますので、下記にてご説明させていただきます。

上図の構成では、社外DNSの設定と、社内DNSの設定を変えれば可能です。

例えば、社内からのアクセス時には通常のID,Passによる認証を行いたい場合、社内DNSの設定を「Office365からのリダイレクト先FQDN=社内ADFS Server」とすれば、社内からのアクセス時はID,Passのみによる認証にすることが可能です。

逆に、社外からのアクセスでも社内からのアクセスでもSwivelによる認証を行いたい場合は、社外/社内DNS共に「Office365からのリダイレクト先FQDN=ADFS プロキシサーバ」とすればOKです。

社内も社外も共通のDNSサーバをお使いの場合は、スプリットDNSを使用する必要がありますが、このスプリットDNSの設定内容に関しましては別の機会にてご説明したいと思います。

社内も社外も共通のDNSサーバをお使いの場合は、スプリットDNSを使用する必要がありますが、このスプリットDNSの設定内容に関しましては別の機会にてご説明したいと思います。

Offce365との親和性の高さはSwivel PINsafeの大きな特長の一つです。

ぜひ、御社環境で検証を実施し、拡販につなげてみてはいかがでしょうか。

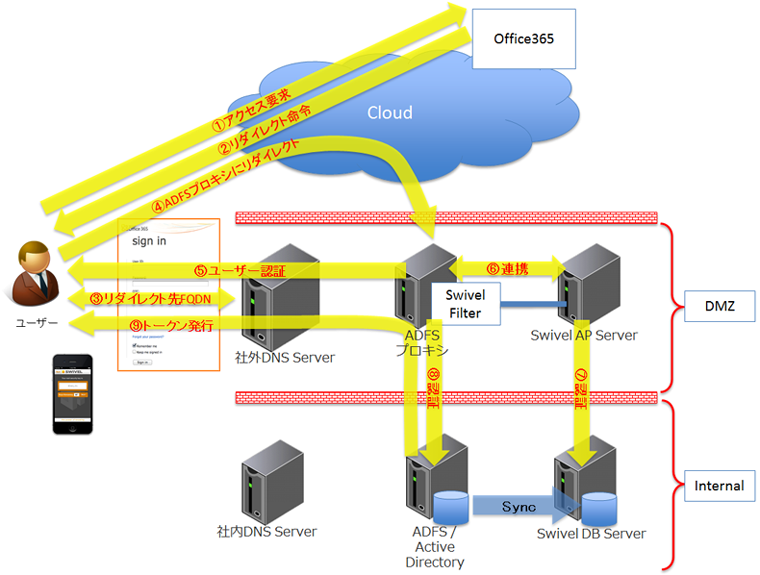

Office365でのユーザ認証ではADFSを使用します。SwivelではADFSプロキシサーバにインストールする”ADFS Filter”(※1)を用意しています。ADFSとSwivelの組み合わせによりOffice365へのログイン認証をより強固なセキュリティにすることができます。

(※1)ADFS Filerについては下記URLをご参照下さい。

https://kb.swivelsecure.com/wiki/index.php/Microsoft_ADFS_2_Integration

まず、一般的な構成とデータフローを下図に示します。

<図の説明>

① Office365へのアクセス

② Office365からのリダイレクト命令

③ リダイレクト先アドレス解決(社内/社外DNS参照)

④ リダイレクト先(ADFS プロキシサーバ)へのアクセス

⑤ ユーザ認証画面の表示/認証情報の入力

⑥ Swivel PINsafeサーバとの連携

⑦ OTP認証

⑧ ドメイン認証

⑨ ADFS認証トークンの付与/Office365へのアクセス要求

続きまして、「社内からのアクセスと社外からのアクセスでセキュリティレベルを変えることはできますか?」というご質問を多くいただいておりますので、下記にてご説明させていただきます。

上図の構成では、社外DNSの設定と、社内DNSの設定を変えれば可能です。

例えば、社内からのアクセス時には通常のID,Passによる認証を行いたい場合、社内DNSの設定を「Office365からのリダイレクト先FQDN=社内ADFS Server」とすれば、社内からのアクセス時はID,Passのみによる認証にすることが可能です。

逆に、社外からのアクセスでも社内からのアクセスでもSwivelによる認証を行いたい場合は、社外/社内DNS共に「Office365からのリダイレクト先FQDN=ADFS プロキシサーバ」とすればOKです。

社内も社外も共通のDNSサーバをお使いの場合は、スプリットDNSを使用する必要がありますが、このスプリットDNSの設定内容に関しましては別の機会にてご説明したいと思います。

社内も社外も共通のDNSサーバをお使いの場合は、スプリットDNSを使用する必要がありますが、このスプリットDNSの設定内容に関しましては別の機会にてご説明したいと思います。Offce365との親和性の高さはSwivel PINsafeの大きな特長の一つです。

ぜひ、御社環境で検証を実施し、拡販につなげてみてはいかがでしょうか。