テクニカルトピックス

【2023.9.12】Windowsログイン認証にリスクベース認証を適用する方法

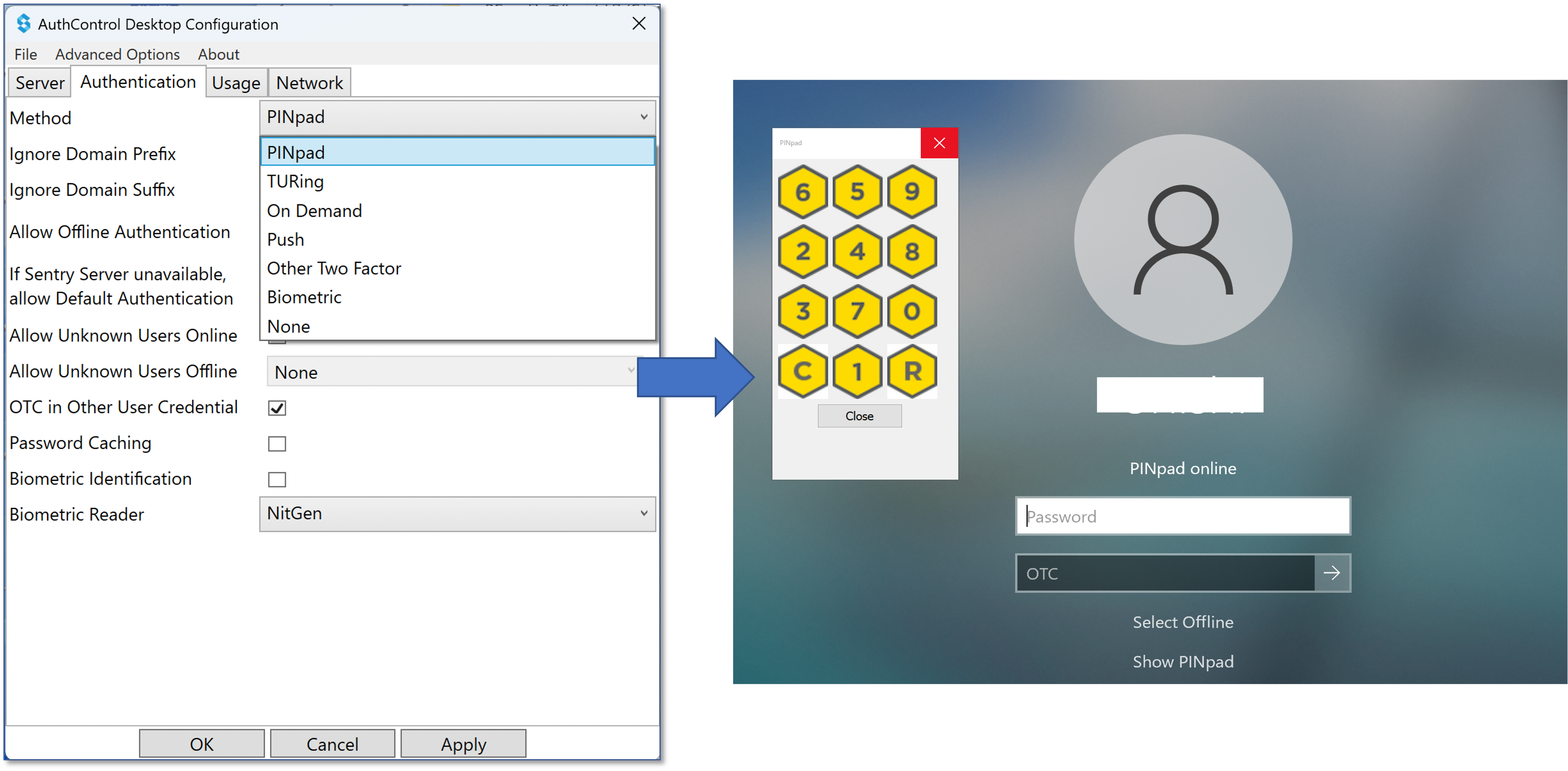

Windowsログイン認証にSwivelシステムによるワンタイムパスワード認証を使用する場合、各PCにAuthControl Desktop(ACD, 旧名称:Windows Credential Provider)をインストールします。

その上で、ACDのConfigurationで認証種別を設定します。

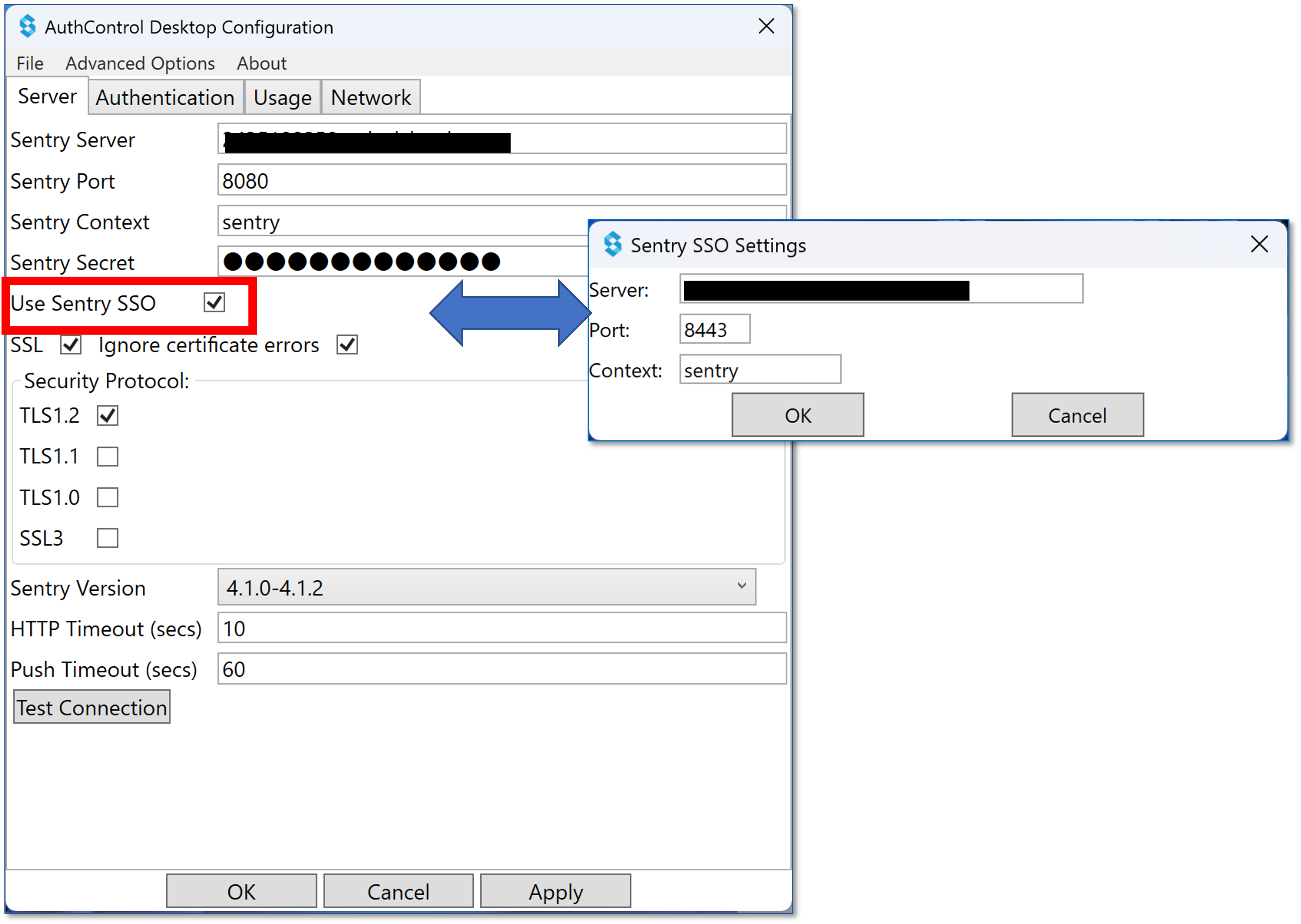

Windowsログイン時に表示される認証種別は、ACDの設定に依存しますが、これとは別に、リスクベース認証のアクセス条件設定によって、実際の認証種別を可変にすることができます。 この機能を使用するためには、まずACDのConfiguration画面で、「Use Sentry SSO」にチェックを入れます。チェック時に、AuthControl Sentryのサーバ情報の入力を求められますので、「Server:」欄にサーバ名を、「Port」欄に「8443」と、「Context:」欄に「Sentry」と入力して「OK」をクリックします。

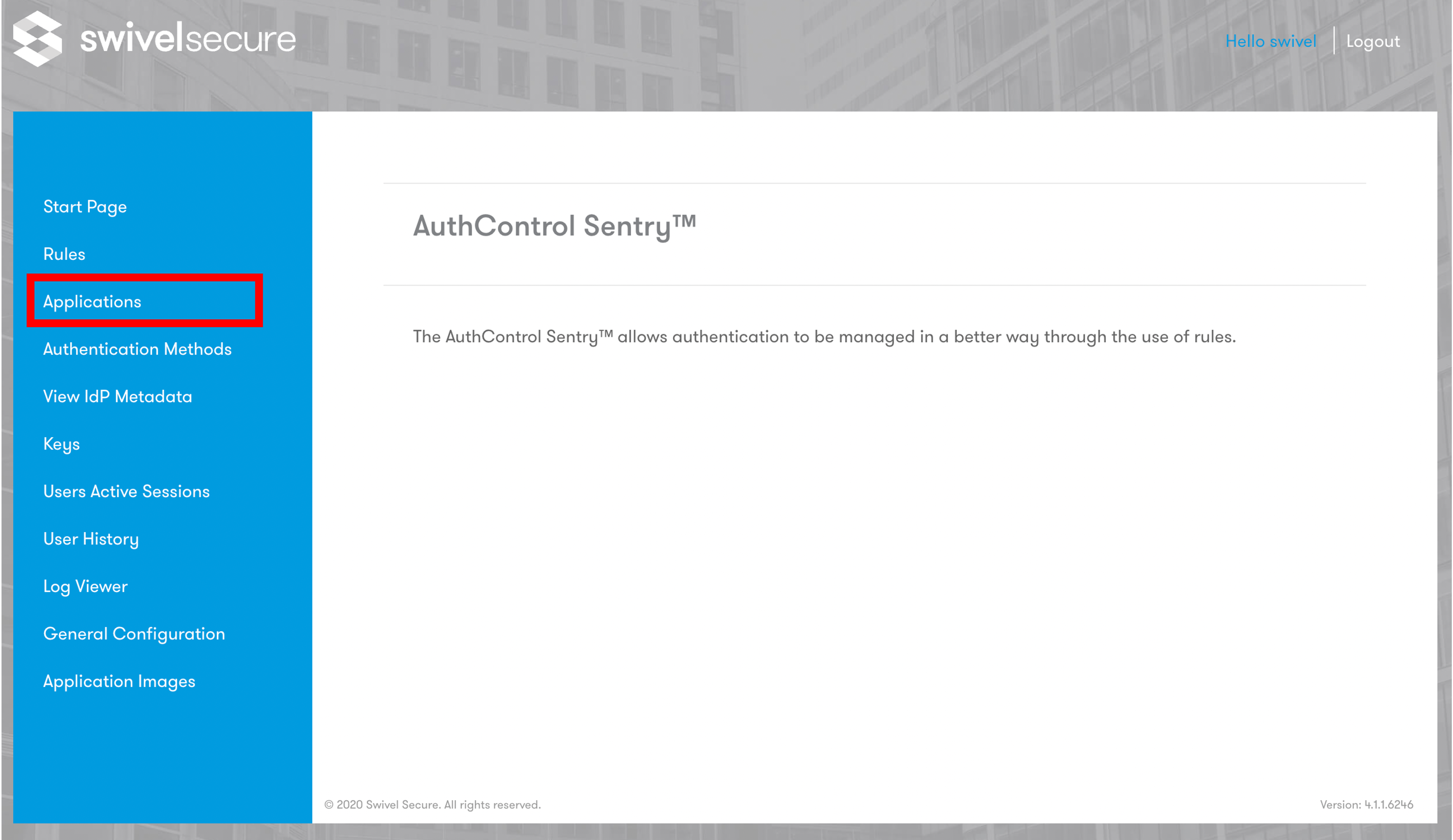

次に、AuthControl Sentryの8443ポートの管理画面「xxxx.xxxx.xxx:8443/sentry」(「xxxx.xxxx.xxxはサーバ名称」にアクセスし、管理者IDでログインします。

8443ポート管理画面のトップメニューから「Applications」を選択します。

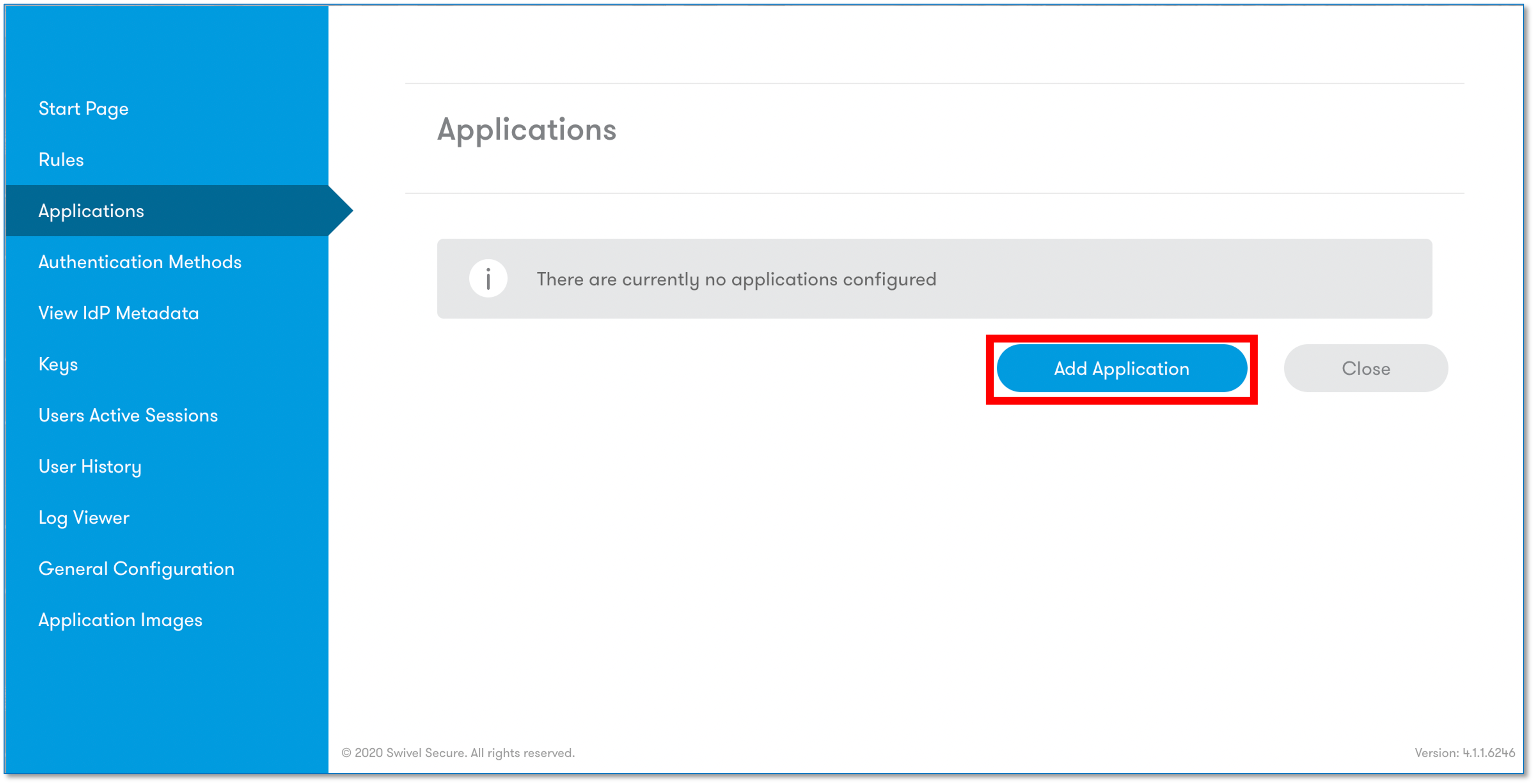

Applicationsメニューから「Add Application」ボタンをクリックします。

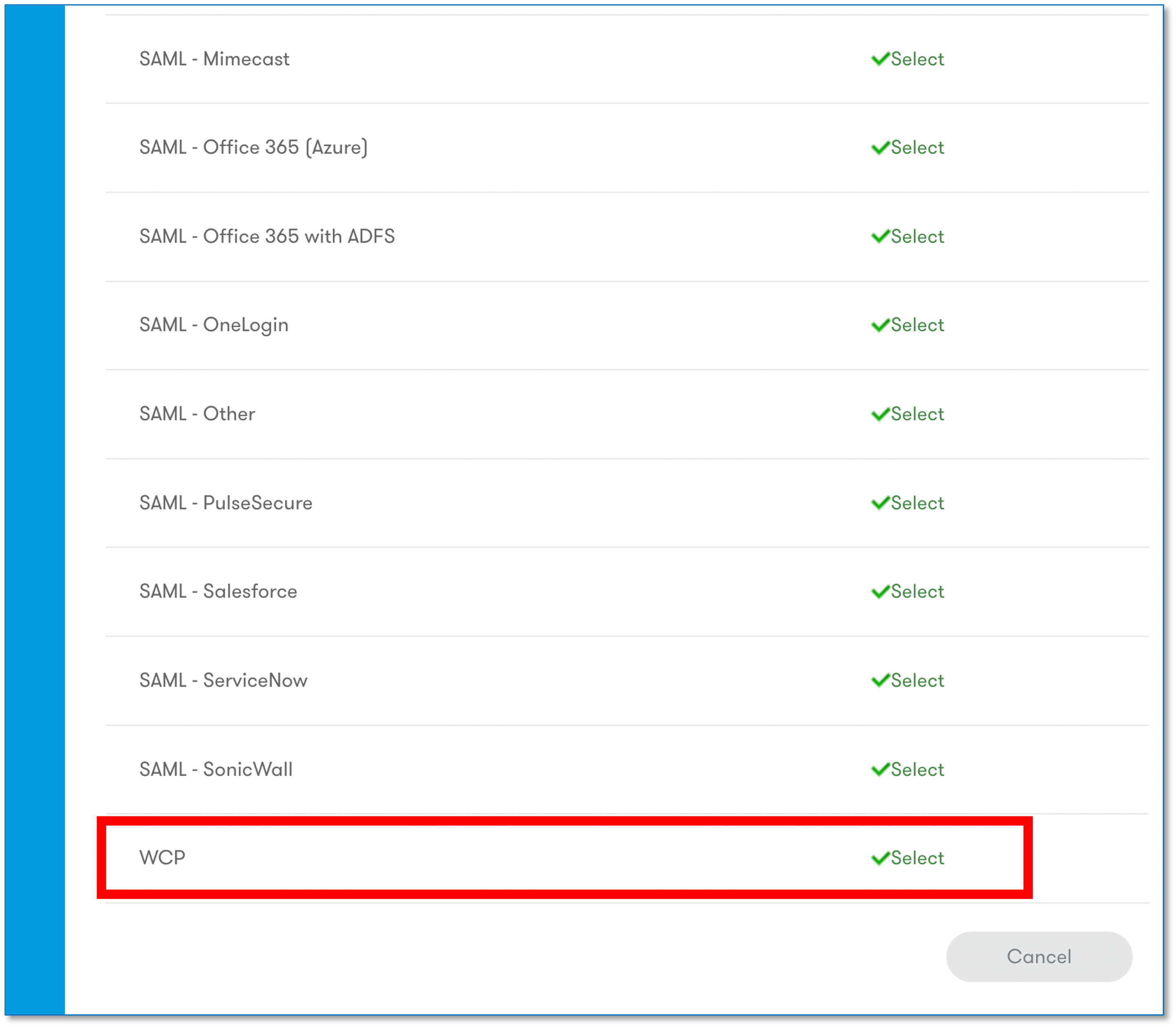

次の画面で「WCP」を選択します。

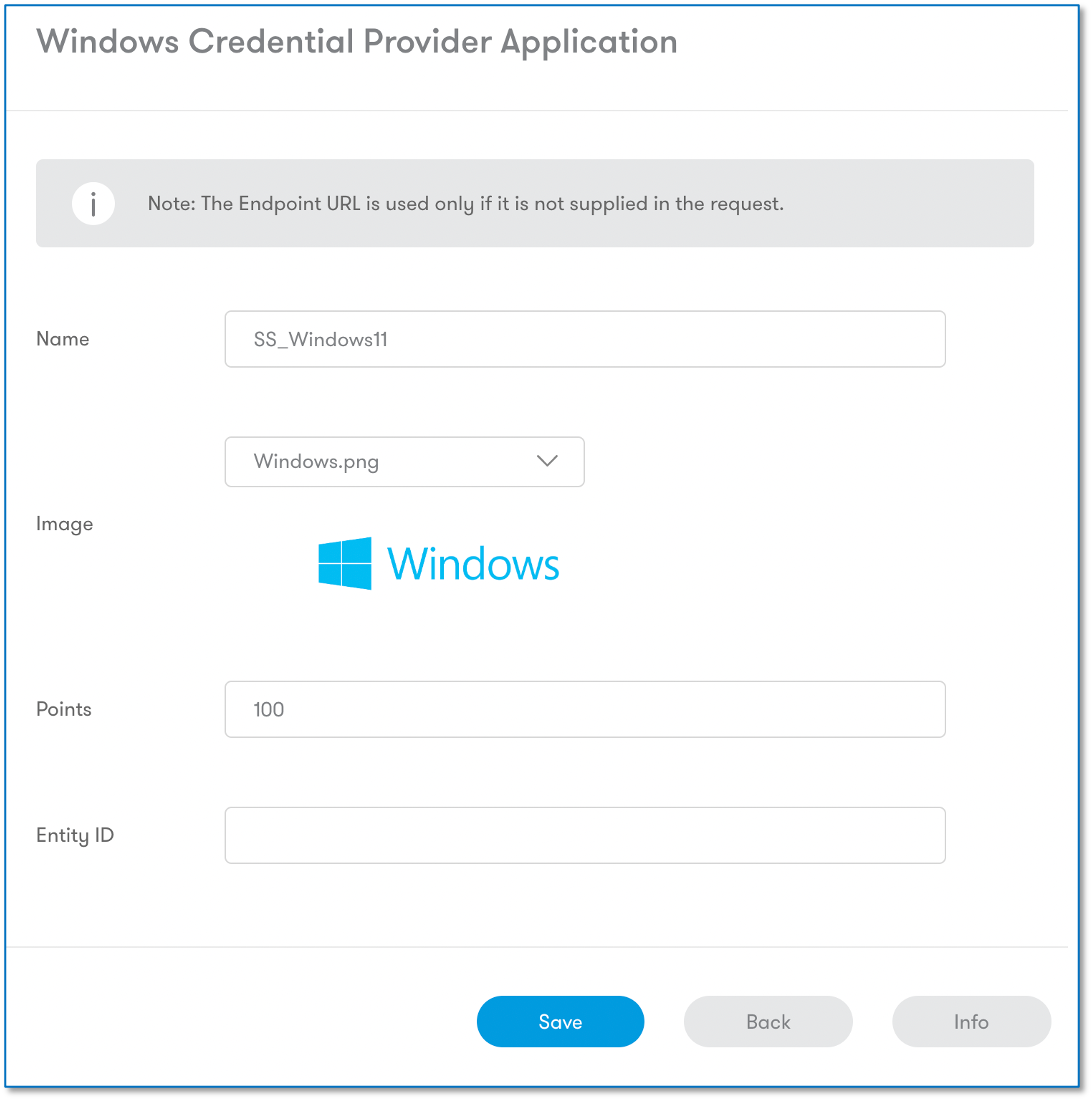

次の画面で、各種情報を入力します。

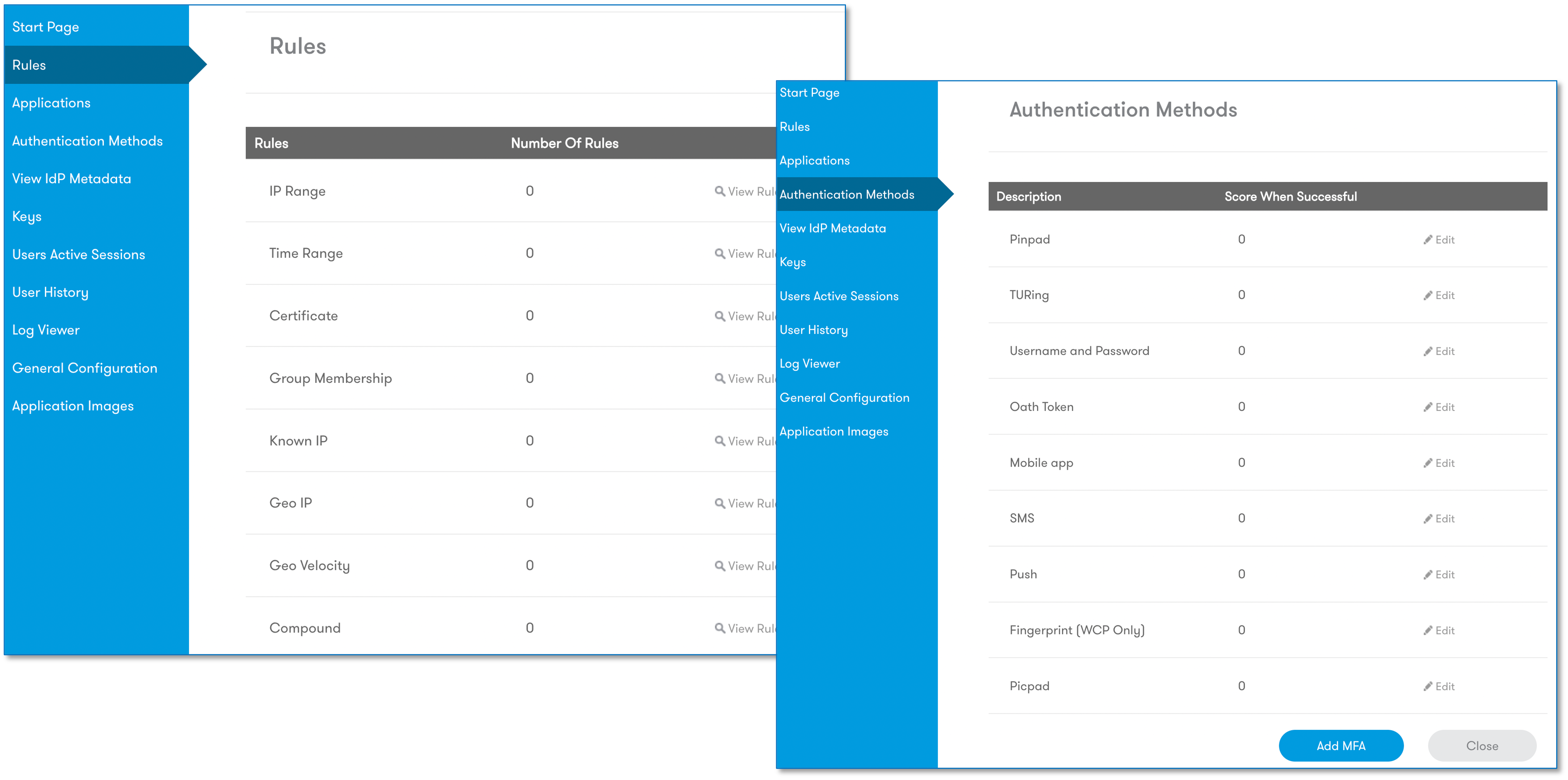

最後に、「Rules」メニュー、「Authentication Methods」メニューで、各種条件を設定します。

これらの設定により、例えば、社外からのリモートログイン時にはMobile Appやハードトークンを使用した二要素認証が必須で、社内からのアクセス時にはPINPad等によるトークンレスワンタイムパスワード認証が可能。といった動作が可能になります。

(ただし、Windowsログイン認証時に表示される画面設定は、ACDのConfigurationの設定に依存します。)

ここでは、リスクベース認証設定の詳細は割愛しますが、もし、Windowsログイン認証をご検討のお客様で、アクセス条件によって認証方法を変更したい。といったご要望がございましたら、弊社宛にご一報下さい。