テクニカルトピックス

【2018.3.6】SAML設定の手順

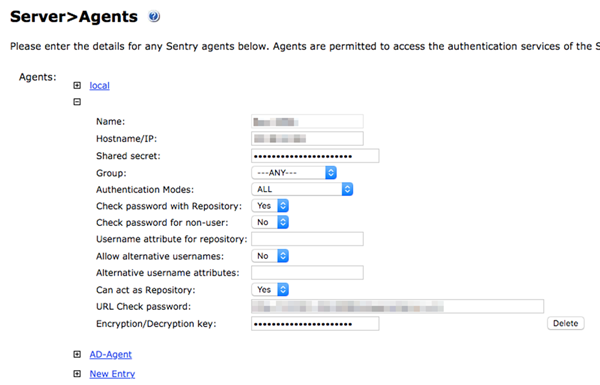

● Swivel Coreでの設定

「https://XXXX.XXXX.XXX:8080/sentry」(「XXXX.XXXX.XXX」はお客様のサーバ名称です)にアクセスし、 SAML用エージェントの定義を行います。

- Nameには識別できる名前(ユニークな文字列)を定義します

- hostname/IPにはSAMLアプリケーションのIP Addressを指定します

- その他の情報はヘルプに記載の内容に従って設定を行います

● AuthControl Sentry SSOの設定

「https:// XXXX.XXXX.XXX:8443/sentry」(「XXXX.XXXX.XXX」はお客様のサーバ名称です)にアクセスし、SSO環境の設定を行います。

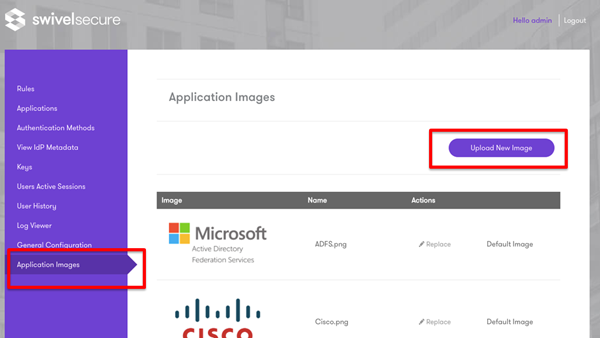

1. アプリケーションイメージ(ロゴ)のアップロード

必要に応じて、追加したいSAMLアプリケーションのロゴをアップロードします。

「Application images」を選択し、プリセットのアプリケーションロゴに追加したいアプリケーションが無い場合には「Upload New Image」ボタンからアプリケーションロゴのイメージファイルをアップロードします。

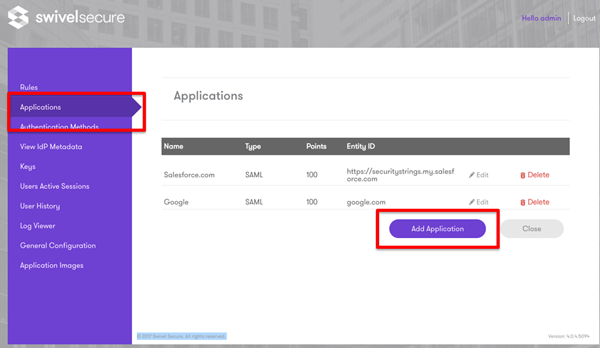

2. アプリケーションの設定

「Applications」メニューを選択し、「Add Application」メニューをクリックします。

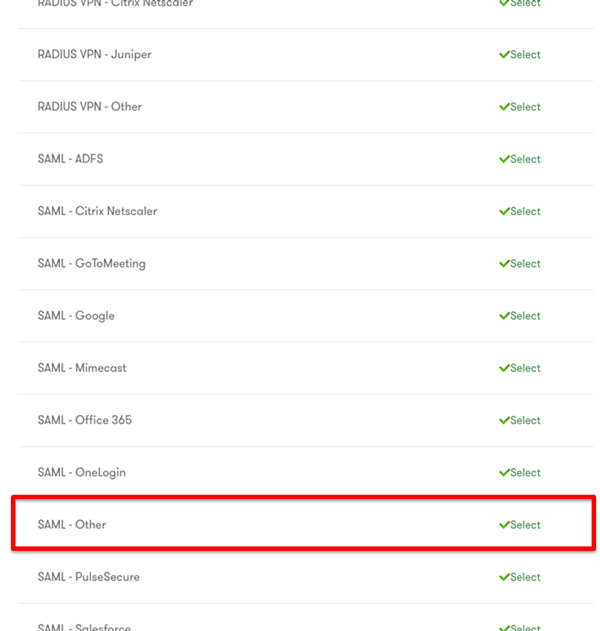

3. Application Typesの選択

次の画面で「Application Types」を選択します。

選択肢にないSAMLアプリケーションの設定を行う場合には、「SAML – Other」を選択します。

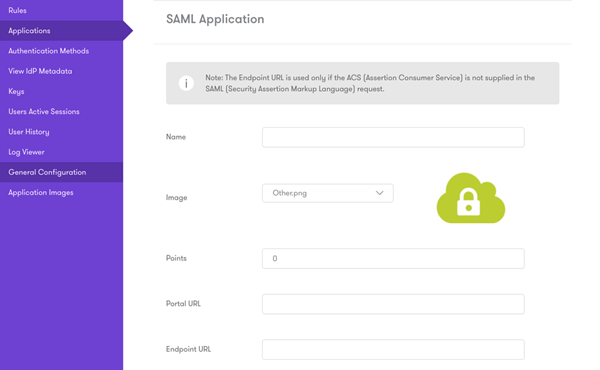

4. SAML Applicationの設定

- Name → SAMLアプリケーションの名称を入力します。

- Image → アプリケーションの識別に使用するロゴを選択します。(「1. アプリケーションイメージ(ロゴ)のアップロード」でアップした画像ファイルも選択できます)

- Points → Riskbaseの設定をする場合にはここにアプリケーションのポイント(ハードルの高さ)を指定します。この数値はRiskbase設定時に見直すことができます。

- Portal URL → SAMLアプリケーションのログインポータルのURLを指定します。

- Endpoint URL →SAMLアプリケーションの認証後の戻りURLを指定します。

- Entity ID → SAMLアプリケーションのエンティティIDを指定します。

- Federated Id → ユーザの一意のIDとして使用する属性を指定します。

- 全ての情報を入力したら「Save」をクリックします。

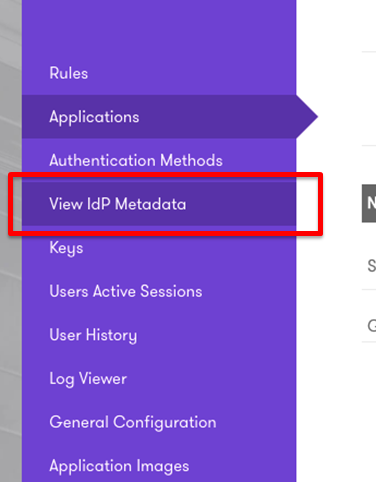

5. Idp Metadataの表示

「View Idp Metadata」をクリックすると、SwivelのMetadataが表示されます。

この情報をコピーし、XMLファイルとして保存すると、SAMLアプリケーションにインポートするためのMetadataファイルが作成できます。このとき、必要に応じて、Metadata内のURLをお客様環境のSwivelのURLに変更して下さい。

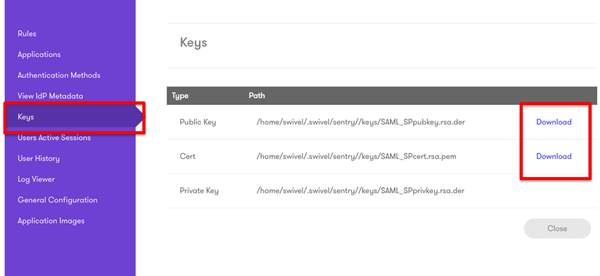

6. 公開鍵、証明書ファイルのダウンロード

Keysをクリックすると、SAML認証に必要な公開鍵ファイル、証明書ファイルをダウンロードできます。

必要に応じてこのページから各種ファイルをダウンロードし、SAMLアプリケーションに設定します。

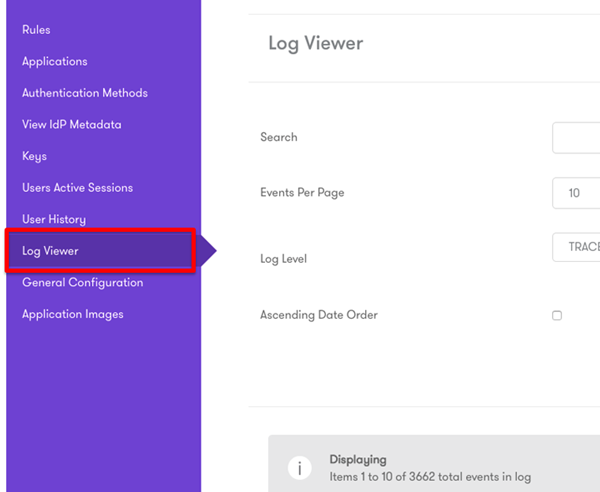

7. Logの確認

以上で、SAMLセットアップのSwivel側の設定は完了です。SAMLアプリケーション側の設定を行い、動作確認を行う場合には、「LogViewer」メニューによってログを確認できます。